Замок на песке (Серия 1) — Фильмы

Главная героиня картины Замок на песке Анна Туманова в результате автомобильной катастрофы теряет своего мужа. Более того, от сильного столкновения машин у неё происходит выкидыш. Доктора борются за Анину жизнь и возвращают её буквально с того света. Вернувшись в пустой дом с сердцем, полным горя и отчаяния, Аня сталкивается с новым испытанием. За разбитую машину криминальные авторитеты, оказавшиеся другой пострадавшей стороной в той аварии, выдвигают выжившей женщине жесткое требование материальной компенсации. Сумма оказывается просто неподъемной для пострадавшей. Не успев прийти в себя после случившегося, чтобы снова вернуться к нормальной жизни, Аня находит в себе силы противостоять происходящей несправедливости.

Анна восстанавливает цепь событий, предшествующих автокатастрофе, и понимает, что все события происходили не случайно. Предвестником беды стала оброненная на ковер сережка. А телефонный разговор водителя с женой как раз и явился причиной рокового столкновения на трассе.

Кирилл не спешит посвящать Аню в детали свой жизни и сообщать о наличии жены. А тем временем между ними прежняя страсть вспыхивает с новой силой. Однажды уже пережившая потерю любимого молодая женщина надеется вновь обрести семейное счастье, но у Кирилла, похоже, совершенно иные планы.

Главная героиня картины Замок на песке Анна Туманова в результате автомобильной катастрофы теряет своего мужа. Более того, от сильного столкновения машин у неё происходит выкидыш. Доктора борются за Анину жизнь и возвращают её буквально с того света. Вернувшись в пустой дом с сердцем, полным горя и отчаяния, Аня сталкивается с новым испытанием. За разбитую машину криминальные авторитеты, оказавшие

Детские замки на пластиковые окна

Появление в семье ребенка – это и радость, и забота, причем очень важно, чтобы второе всегда превышало первое. В доме сразу прибавляется число бытовых хлопот, но это и понятно, ведь пока малютка «живет» только в кроватке за его безопасность можно не волноваться. Но стоит крохе подрасти, что бывает весьма неожиданно для родителей, как проблемы начинают сыпаться одна за другой.

В доме сразу прибавляется число бытовых хлопот, но это и понятно, ведь пока малютка «живет» только в кроватке за его безопасность можно не волноваться. Но стоит крохе подрасти, что бывает весьма неожиданно для родителей, как проблемы начинают сыпаться одна за другой.

Почему познание ребенком мира несет такие последствия

Почему «неожиданно»? Потому что родители, находясь рядом с малышом изо дня в день, конечно, видят, что возможности и умения ребенка растут. Родители этому радуются, ведь беспомощный когда-то малыш становится самостоятельным. Однако, любознательность детей во много раз превышает их благоразумие, что не всегда своевременно учитывается взрослыми. Они привыкли считать ребенка милым лапочкой, улыбающимся в ответ на улыбку мамы и папы, и как-то забывают, что у крохи есть ручки, которыми он уже делает вполне сознательные движения: вертит, хватает, тянет, дергает и прочее.

В принципе, взрослые сами учат малыша дотягиваться до игрушки, держаться за что-нибудь, чтобы подняться на ножки, так чему удивляться, что оконные ручки будут привлекательны особенно. За стеклом, которое ощущается ребенком, как преграда, находится такой замечательный разноцветный мир, где все двигается и бегает, шумит и смеется. Хватаясь за оконную ручку, малыш стремится всего лишь дотянуться до интересного для него окружающего мира, но взрослые-то знают, как бывает опасно открытое окно.

За стеклом, которое ощущается ребенком, как преграда, находится такой замечательный разноцветный мир, где все двигается и бегает, шумит и смеется. Хватаясь за оконную ручку, малыш стремится всего лишь дотянуться до интересного для него окружающего мира, но взрослые-то знают, как бывает опасно открытое окно.

Что можно сделать, чтобы лишить окно привлекательности для ребенка

Первое, что делают родители – это ставят на подоконники самые разнообразные предметы – от стопок книг до цветочных горшков. И здесь возникает то, что воспитателями называется законом «запретного плода»: чем плотнее «затаривается» подоконник, тем старательней малыш будет пытаться разобраться с вещами на нем. К тому же, падение цветочного горшка или кувшина, тяжелых книг или утюга тоже приносит неприятности в виде синяков и шишек у ребенка.

Второй способ, обеспечивающий безопасность окон для малышей – это полное снятие ручек. Но дырочки-то останутся, а в них можно запихнуть бумажку, тряпочку, детальку конструктора и прочее. Результат будет плачевным – механизм открывания окна будет испорчен, и его придется заменять. Дырочки также интересны для детей, как и ручки окон!

Результат будет плачевным – механизм открывания окна будет испорчен, и его придется заменять. Дырочки также интересны для детей, как и ручки окон!

Третий и наиболее целесообразный способ: поставить замок от детских шалостей с окнами. Посмотрев каталог в магазине ТБМ-Маркет, вы поймете, что можно поставить детский замок практически на любой вид окон, и для этого не надо вызывать мастера установки. Детские замки выглядят обычной деталью окна, не вызывают желания поковыряться в замочной скважине, поскольку почти сливаются по цвету с оконным профилем.

Виды детских замков:

- накладные замочки на нижнюю створку – они не позволяют распахнуть окно, но вполне допускают проветривание комнаты и без ключа замок не откроется;

- ручки с замком предполагают замену ручки окна другой, но уже с замком, без ключа невозможно изменить положение ручки;

- заглушка вместо обычной ручки — принцип действия такой же, как у заглушек для розеток в доме, ручка будет съемной;

- замки врезные по принципу несколько похожи на накладные, но еще более незаметны;

- различные блокираторы, устанавливаемые на внутренней части окна;

- фиксаторы поворота створки;

- ограничители, которые устанавливают в верхней части окна;

- замочки с тросиками (две модели: разъемная и неразъемная), хотя именно такие модели интересны для ребенка и он будет постоянно пытаться разорвать тросик, но это совершенно невозможно.

ТБМ-Маркет предлагает разные модели детских замков, но выбирать вам, поскольку только родители могут оценить находчивость и упорство своего ребенка.

Как открыть чемодан, если забыли код

Не зная пароля, его невозможно открыть за несколько минут, поэтому важно лишь присматривать за наличием багажа. Но иногда подобная предусмотрительность создает проблемы и самому владельцу, если он забыл пароль на чемодане. Главное — не паниковать, а спокойно отнестись к ситуации. Первое, что нужно сделать, оценить, насколько хранящиеся в нем вещи необходимы в ближайшие несколько часов. Если через несколько минут начинаются важные переговоры, а документы, которые нужно представить партнерам оказались заперты, можно попытаться вспомнить код,аккуратно вскрыть замок или использовать более грубые способы. Если же там находится всего лишь свежая рубашка, дешевле купить ее, а проблему решить позже в специальной мастерской.

Как вспомнить пароль?

Существуют специальные приемы, которые помогают тому, кто забыл комбинацию цифр. Необходимо успокоиться, не прокручивать негативные последствия этой неприятной ситуации и не ругать себя. Важный вопрос, на который знает ответ каждый владелец — использовалась случайная или значимая для него комбинация цифр. Большинство людей предпочитает использовать сочетание значимых для них цифр, дат, что существенно облегчает их запоминание и подбор. Необходимо просто вспомнить такие значимые даты, номера, события, счастливые числа. Нередко перебор менее 10 вариантов дает желаемый результат, и проблема решается за несколько минут.

Необходимо успокоиться, не прокручивать негативные последствия этой неприятной ситуации и не ругать себя. Важный вопрос, на который знает ответ каждый владелец — использовалась случайная или значимая для него комбинация цифр. Большинство людей предпочитает использовать сочетание значимых для них цифр, дат, что существенно облегчает их запоминание и подбор. Необходимо просто вспомнить такие значимые даты, номера, события, счастливые числа. Нередко перебор менее 10 вариантов дает желаемый результат, и проблема решается за несколько минут.

Ответ на вопрос как открыть кодовый замок на чемодане может подсказать и двигательная память. Нужно просто отвлечься и набрать код, ни о чем не думая. Часто пальцы помнят лучше, чем голова в состоянии стресса.

Определите тип замка

Если не удалось быстро вспомнить комбинацию цифр, переходите к следующему шагу — определите тип замка.

Чаще всего на дорожные аксессуары устанавливаются кодовые замки:

- навесные — их используют производители недорогих моделей.

Внешнее расположение увеличивает вероятность взлома. Для демонтажа дешевых запорных устройств нередко достаточно обычной отвертки или кусачек. И сотрудники отеля или служащие вокзала, и даже находящиеся рядом пассажиры нередко могут быстро выполнить необходимые действия. Важно лишь подтвердить, что имущество действительно принадлежит вам;

Внешнее расположение увеличивает вероятность взлома. Для демонтажа дешевых запорных устройств нередко достаточно обычной отвертки или кусачек. И сотрудники отеля или служащие вокзала, и даже находящиеся рядом пассажиры нередко могут быстро выполнить необходимые действия. Важно лишь подтвердить, что имущество действительно принадлежит вам; - встроенные — защелка встраивается в верхнюю сторону, по бокам две кнопки, нажатие которых разблокирует систему при правильном введении цифрового пароля.

Встроенными устройствами оснащает свои изделия компания Самсонайт. Вскрывать их значительно сложнее, требуются специальные инструменты.

Перебор комбинаций

Открывать кодовый замок чемодана можно и методом перебора всех возможных комбинаций. Чаще всего производители, в том числе такие известные, как Samsonite, используют встроенные замки с тремя цифрами, то есть имеющие 999 комбинаций. И вероятность того, что нужную вы наберете в последней сотне, не очень велика.

Важно работать методично, последовательно пробуя коды по возрастанию:

- набрать 000;

- нажать одновременно боковые кнопки открывания;

- если бегунки не освободились — набрать 001;

- нажать одновременно боковые кнопки открывания;

- если бегунки не освободились — набрать 002.

Это самый дешевый, надежный и эффективный способ, как открыть чемодан, если забыли код, если у вас есть для этого 1-1,5 часа свободного времени и много терпения.

Как придумать код, который вы не забудете?

Кодовые устройства требуют правильного отношения — они должны обеспечивать безопасность вещей, но не создавать проблем своему владельцу.

Желательно как можно реже менять кодовые символы, и не делать это без особой необходимости. Комбинация не должна быть слишком простой, например, три одинаковые цифры «111», «333», «777». Но, желательно, чтобы она была значимой для владельца: последние три цифры телефона, год рождения бабушки, номер комнаты, в которой он жил в студенческом общежитии и т. д.

д.

Устанавливать код следует, когда вы не находитесь в состоянии стресса, не спешите и готовы к его запоминанию.

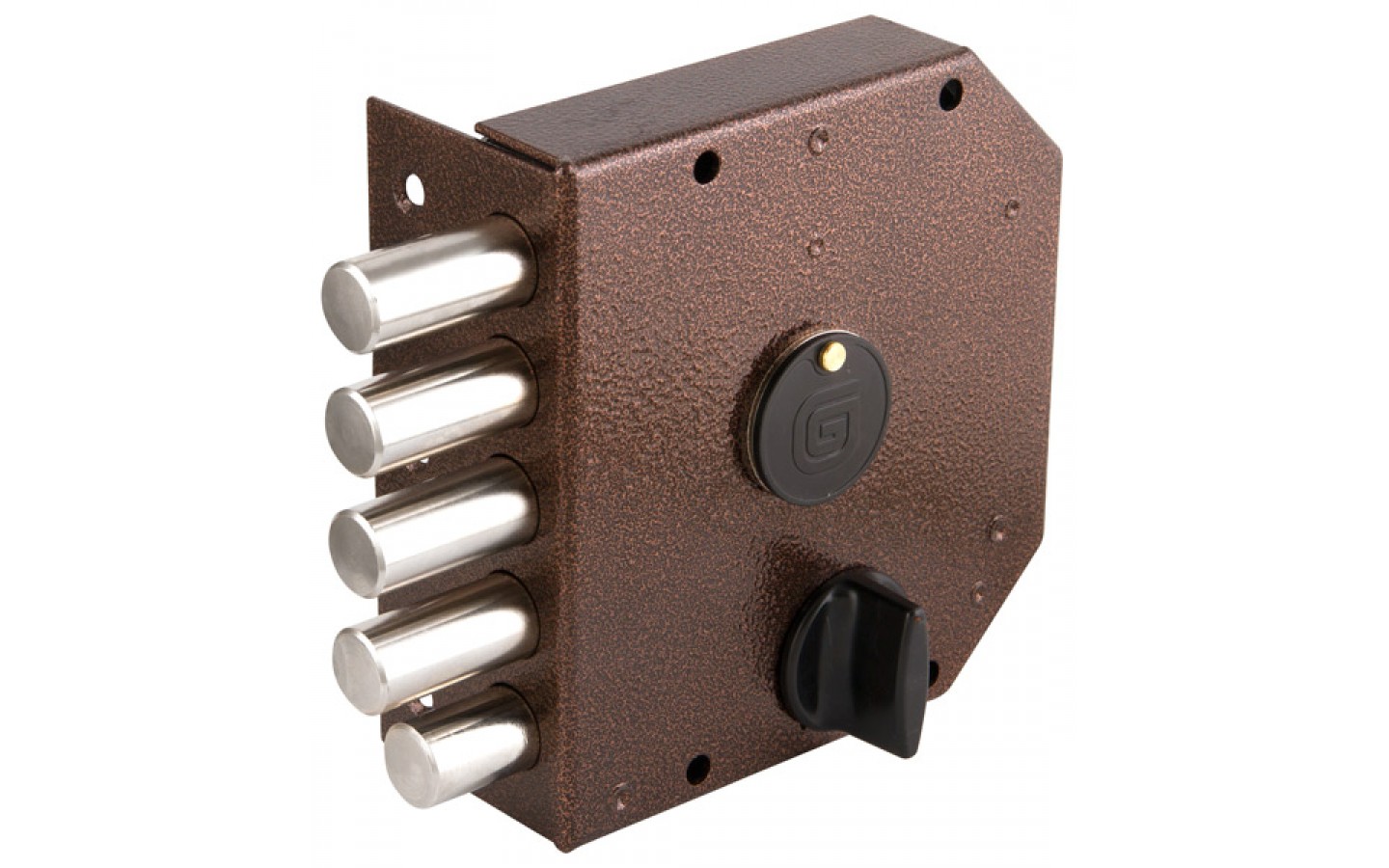

как выбрать надёжный замок на входную дверь

Самая крепкая и надёжная входная дверь не сможет эффективно защищать ваш дом, если дверной замок откровенно слаб или слишком прост, чтобы представлять надёжную преграду для взломщиков. Но как разобраться в многообразии вариантов, предлагаемых магазинами, и выбрать то, что вам нужно, а не то, что навяжет продавец? Для начала давайте спокойно изучим ассортимент и узнаем, чем отличаются друг от друга разные виды запорных устройств.

Классификация замков

Чтобы выбрать замок, нужно хотя бы в общих чертах знать основные разновидности и критерии, по которым их оценивают. В настоящее время дверные запирающие устройства классифицируют:

-

по способу установки;

-

по конструкции;

-

по уровню надёжности.

Рассмотрим основные типы замков, чтобы понять, каким должен быть подход к определению основных характеристик и выбору конкретной модели.

Виды замков относительно способа использования

Запирающие механизмы существуют в трёх основных форм-факторах:

-

навесном;

-

накладном;

-

врезном.

Для каждого из них используется свой способ монтажа, который во многом определяет характер использования.

Навесные изделия

Самый простой вариант — это навесной замок. Достаточно прикрепить две проушины, одну на дверное полотно, другую на коробку, затем продеть в них дужку замка — и дело сделано. Запорный механизм прячется внутри корпуса. Чтобы открыть дверь, нужно высвободить дужку поворотом ключа. Впрочем, встречаются модели с кодовым запором. Отпирание такого замка происходит при наборе цифрового кода.

Отпирание такого замка происходит при наборе цифрового кода.

В настоящее время навесные замки практически не используются для запирания входных дверей в дома и квартиры. Во-первых, они громоздки и неэстетичны, а во-вторых (и это главное), их очень легко взломать. Как правило, дужку выбивают из замка кувалдой или перекусывают, а то и просто срезают проушины ножовкой или болгаркой. Конечно, процесс взлома нельзя назвать тихим, зато при определённой сноровке всё происходит буквально за пару минут, поэтому соседи просто не успеют встревожиться.

Навесные замки сегодня используют для запирания подсобных помещений, в которых заведомо не хранят ничего ценного. Даже для гаражных ворот они не подходят.

Накладные механизмы

Не менее прост и незамысловат процесс установки накладного замка. На дверное полотно крепится сам замок, а на коробку — скоба для запирающего язычка или ригеля. Основное преимущество — простота монтажа и замены, так как дверное полотно при этом практически не страдает. Достаточно лишь высверлить в нём небольшое отверстие, через которое ключ попадает в скважину.

Достаточно лишь высверлить в нём небольшое отверстие, через которое ключ попадает в скважину.

Замок накладной ЗНУ-П

Однако прочность и надёжность такого запора не особенно высоки и зависят в основном от прочности крепежа, удерживающего скобу. После нескольких ударов крепёж, вырванный из двери, перестаёт удерживать механизм, и дверь открывается. Неважно, насколько сложен механизм и каков его показатель секретности, против грубой силы он не сможет долго выстоять. Накладные замки можно использовать на входной двери разве что в качестве дополнительного запора, так как серьёзного препятствия для проникновения внутрь они не представляют.

Врезные устройства

Как с практической точки зрения, так и из эстетических соображений врезной замок является оптимальным выбором для установки в полотно входной двери. Запирающий механизм спрятан внутри полотна, поэтому не портит его внешний вид. Правда, монтаж замка довольно сложен, а чересчур мощная конструкция, требующая много места для размещения, может ослабить прочность двери.

Замок врезной APECS 6000-OL для финских дверей без цилиндра олива

Часто производители дверей предусматривают в торцевой части специальный карман для установки замка, благодаря чему прочностные характеристики не только не страдают, но даже улучшаются. Для взломщиков наличие кармана становится усложняющим фактором, а монтаж и замена или ремонт механизма, напротив, существенно облегчаются.

Конструкция замка

В настоящее время существует несколько основных типов конструкции дверных замков:

-

ригельные;

-

цилиндровые;

-

сувальдные;

-

электронные.

У каждого из них есть свои сильные и слабые стороны, о которых желательно знать, чтобы выбор запирающего механизма был осознанным и безошибочным.

Ригельные конструкции

Замки этого типа известны со времён Средневековья. Принцип действия прост: на ригеле замка прорезаны канавки, а на плоском ключе — выступы, которые в точности им соответствуют. Вставляя ключ в замочную скважину, вы сдвигаете ригель и отпираете дверь. С обратной стороны обычно присутствует рычаг, позволяющий открывать замок как обычную задвижку, чем часто пользуются взломщики: при помощи лески, протолкнутой в щель, они захватывают рычаг и спокойно открывают дверь.

Сегодня ригельные замки постепенно теряют актуальность, так как они слишком ненадёжны, чтобы использовать их для защиты входных дверей в дом или квартиру и даже для гаражных ворот. К тому же ключи для них крайне неудобны — длинные, тяжёлые, с острыми краями. Копию такого ключа легко сделать в любой мастерской в течение получаса. Нет никакого смысла доверять ригельной конструкции безопасность своего жилища.

Цилиндровые модели

Основное достоинство цилиндрового замка — простота ремонта и замены. Конструкция состоит из запирающей части и цилиндра (личины), в котором собрана секретная часть. Чтобы отпереть замок, необходимо вставить ключ в щель, после чего маленькие стерженьки разной высоты (штифты) должны своими торцевыми частями образовать ровную линию. Если этого не происходит, дверь не открывается.

Конструкция состоит из запирающей части и цилиндра (личины), в котором собрана секретная часть. Чтобы отпереть замок, необходимо вставить ключ в щель, после чего маленькие стерженьки разной высоты (штифты) должны своими торцевыми частями образовать ровную линию. Если этого не происходит, дверь не открывается.

Цилиндр ключевой MORELLI 60мм 30+30 золото вертушка

Замок достаточно прост и надёжен, а в случае поломки его не нужно заменять полностью — достаточно вынуть сломавшийся цилиндр и вставить другой. Однако эта простота имеет и обратную сторону: хотя преодолеть секрет с помощью отмычек довольно сложно и долго, личину можно просто выбить мощным ударом, сломав винты, при помощи которых она крепится к корпусу, либо высверлить секретный механизм.

Чтобы цилиндровый механизм был по-настоящему надёжным, необходимо удостовериться в наличии добавочных средств защиты — бронированных накладок либо шариков, которые предотвращают возможность грубого взлома и высверливания. Такой замок будет достаточно надёжной преградой для злоумышленников и может использоваться во входной двери.

Такой замок будет достаточно надёжной преградой для злоумышленников и может использоваться во входной двери.

Кроме того, в настоящее время разработаны достаточно сложные варианты цилиндровых конструкций, надёжность которых существенно увеличена по сравнению с обычными моделями.

-

Штифтовые с перфорированным ключом. Наличие перфорации в ключе существенно увеличивает число комбинаций штифтов, а с добавлением броненакладок уровень защиты вырастает до максимума.

-

Дисковые. Секретность обеспечивается не штифтами, а подвижными дисками, которые должны быть выстроены под определённым углом наклона. Кроме того, личина не закреплена неподвижно и при попытке высверливания проворачивается, что усложняет задачу взломщика.

-

Евроцилиндры. Существенных отличий от обычных замков нет, однако изделия оснащаются большим количеством защитных приспособлений, благодаря чему их надёжность существенно возрастает.

Для этого используют броневставки и накладки, магнитные вставки, плавающие элементы.

Для этого используют броневставки и накладки, магнитные вставки, плавающие элементы.

Цилиндровые замки высоких уровней сложности обеспечивают надёжную защиту наружной двери.

Сувальдный механизм

Несмотря на достаточно долгую историю использования, сувальдные замки по праву заслужили репутацию наиболее надёжных изделий среди всех механических конструкций. Секретность обеспечивают специальные пластины, называемые сувальдами и оснащённые специальными выемками, соответствующими конфигурации выступов и борозд на ключе. Количество сувальд определяет уровень сложности: надёжный замок должен содержать не меньше шести пластин. При повороте вставленного в замок ключа пластины должны принять определённое положение, чтобы сработал механизм отпирания двери.

Достоинство сувальдного замка заключается в превосходной защищённости от разных видов взлома. Его сложно открыть как при помощи отмычек, так и с воздействием грубой силы: не помогут ни выбивание, ни высверливание, ни другие аналогичные приёмы. Добавочная защита в виде бронепластин усиливает уровень защиты. Единственное неудобство заключается в необходимости использовать ключ с обеих сторон замка. Но с точки зрения надёжности это оптимальный вариант для входной двери.

Добавочная защита в виде бронепластин усиливает уровень защиты. Единственное неудобство заключается в необходимости использовать ключ с обеих сторон замка. Но с точки зрения надёжности это оптимальный вариант для входной двери.

Электронные модели

Несмотря на то что электронные устройства проникли во многие сферы нашей жизни, замки этого типа пока что не стали повсеместно распространёнными. В немалой степени этому способствует высокая стоимость устройств: далеко не каждый потребитель может себе позволить электронный замок. К тому же многие относятся к новинке с определённым недоверием, опасаясь компьютерного взлома и сложностей с попаданием в квартиру при отключении электричества.

На самом деле электронные замки не менее надёжны, чем механические, и снабжены автономным источником питания, который обеспечивает их функционирование при кратковременных отключениях энергии. Злоумышленники, как правило, не умеют справляться с такими устройствами, поэтому обходят стороной оборудованные электроникой квартиры.

В качестве ключа электронного замка обычно используется пластиковая карта или специальный пульт, как у автосигнализации, но существуют модели с набором кода или со считывателем отпечатков пальца. Последний вариант многим кажется самым надёжным, однако на самом деле устройство легко обмануть, использовав фотографию пальца, на которой хорошо различим рисунок папиллярных линий.

Надёжность замка

Чтобы оценить уровень надёжности того или иного механизма, используют время, которое понадобится для вскрытия замка, и уровень секретности, т. е. количество комбинаций, определяющих уникальность запирающего механизма.

Класс защиты

Защищённость от взлома принято определять исходя из времени, которое понадобится, чтобы вскрыть замок и отпереть дверь.

-

Первый класс. Простейшие и наиболее дешёвые устройства, по сложности мало отличающиеся от обычной задвижки. Профессионал не потратит на любое из них больше пяти минут даже при отсутствии специальных приспособлений.

Изделия не нуждаются в сертификации.

Изделия не нуждаются в сертификации.

-

Второй класс. Эти замки уже обеспечивают определённый уровень защиты, но для их вскрытия всё же понадобится не более десяти минут. На изделия производитель уже должен получать сертификат соответствия. Тем не менее устанавливать их на входные двери не рекомендуется.

-

Третий класс. На вскрытие понадобится до двадцати минут, что уже обеспечивает достаточно надёжную защиту. Наиболее востребованный класс, поскольку уровень защиты достаточно высок, а стоимость остаётся вполне доступной широкому кругу потребителей.

-

Четвёртый класс. Для взлома потребуется около получаса, при условии применения специального инструмента и достаточно высокой квалификации специалиста. Такие замки называют сейфовыми, уровень надёжности находит отражение в высокой стоимости устройств.

Для изделий от второго класса и выше наличие сертификата соответствия является обязательным. В документе указываются взломостойкость, надёжность и прочность замка.

В документе указываются взломостойкость, надёжность и прочность замка.

Уровень секретности

Кроме того, следует учитывать уровень секретности механизма. Он может быть:

-

низким — количество комбинаций элементов секретной части не превышает 5 тысяч;

-

средним — число комбинаций секретных элементов приближается к миллиону;

-

высоким — число секретных комбинаций достигает 4 миллионов или более.

Для входной двери стоит выбирать замок с третьим или четвёртым классом защиты и средним или высоким уровнем секретности. Чем выше эти показатели, тем лучше, но с повышением характеристик растёт и стоимость изделий.

Сколько замков вам понадобится?

Специалисты по безопасности считают, что одного замка будет недостаточно для обеспечения достойного уровня защиты от вскрытия двери. Два запирающих устройства вдвое снижают риск взлома, особенно если оба они обладают надлежащими противовзломными характеристиками. Наиболее удачным является сочетание сувальдного и цилиндрового замков.

Два запирающих устройства вдвое снижают риск взлома, особенно если оба они обладают надлежащими противовзломными характеристиками. Наиболее удачным является сочетание сувальдного и цилиндрового замков.

Правда, можно обойтись установкой комбинированного устройства, объединяющего в одном корпусе два механизма. Комбинированные замки бывают двухцилиндровыми, двухсувальдными и сувальдно-цилиндровыми. Запорные устройства, в зависимости от технического решения, работают независимо друг от друга либо взаимосвязаны, что ещё более повышает уровень защиты.

Однако чем сложнее комбинированный замок, тем внимательнее должен быть его хозяин при открывании двери: некоторые модели при попытке неправильного отпирания блокируют механизм, после чего вскрытие становится невозможным. Если в семье есть дети или пожилые люди, то установка чересчур сложного запорного устройства чревата появлением ненужных проблем. Поэтому решение о выборе той или иной конструкции каждый принимает исходя из собственных обстоятельств.

Несколько практических советов

-

Габариты замка необходимо выбирать в соответствии с толщиной двери. Если дверное полотно чересчур тонкое, то слишком мощный замок может привести к его деформации.

-

Не устанавливайте замок-защёлку на металлическую дверь. Если он случайно захлопнется, а вы окажетесь за дверью без ключа, то попасть в квартиру будет очень сложно. Скорее всего, придётся срезать дверные петли, а это очень трудоёмкий и затратный процесс, не говоря о последующем восстановлении двери.

-

Не экономьте на безопасности, подбирая замок для входной двери загородного дома. Устанавливайте только механизмы четвёртого класса безопасности, так как злоумышленники, желающие проникнуть в дом, будут «работать» в более благоприятных условиях по сравнению с городскими. В черте города можно обойтись изделиями третьего класса.

-

Чересчур низкая цена и небольшой вес замка — явный признак использования дешёвых и непрочных сплавов.

Даже если по уровню сложности запирающий механизм кажется надёжным, взломщики без труда смогут его высверлить или выбить.

Даже если по уровню сложности запирающий механизм кажется надёжным, взломщики без труда смогут его высверлить или выбить.

-

Антивандальные накладки и приспособления не только увеличивают расходы, но и делают дверь более защищённой. Копеечная экономия может обернуться крупными потерями в случае взлома.

Как заменить замок на входной двери? Инструкция по самостоятельной замене замка

Замена замков — это распространенное явление, с которым рано или поздно сталкивается каждый человек. Прочная дверь не даст гарантии безопасности без качественного и надежного затвора. Промышленность выпускает большое количество запирающих механизмов. Устройства делятся по виду, способу крепления и степени надежности.

В каких случаях меняют замок

Основная функция и задача дверного затвора — обеспечить безопасность, и предотвратить проникновение в дом чужих лиц. Степень защиты зависит от механизма устройства. Однако даже самая надежная конструкция не спасет от чрезвычайных ситуаций и может потребовать замены в неподходящий момент.

Степень защиты зависит от механизма устройства. Однако даже самая надежная конструкция не спасет от чрезвычайных ситуаций и может потребовать замены в неподходящий момент.

Как снять замок? Основная масса проблем решается при помощи отвертки. Но бывают случаи, когда мастеру понадобится целый арсенал приспособлений в виде пружинок, сменных саморезов, набора напильников и промывочной жидкости.

Любая проблема в дверном замке требует внимательного подхода. Если затвор защищен противовзломными приспособлениями и имеет сложную конструкцию — экономить и обходиться без специалиста не стоит.

Замена замка входной двери требуется в следующих случаях:

- переезд в новый дом;

- кража или потеря ключей;

- признаки снятия слепков;

- неисправность механизма;

- признаки износа.

Поменять его можно самостоятельно или при помощи специалиста. Обладая нехитрыми навыками или пошаговым руководством, произвести замену не сложно. Главное, разобраться в типе секретного механизма и понять особенности работы.

Главное, разобраться в типе секретного механизма и понять особенности работы.

Как определить тип замка

По принципу установки их классифицируют на врезные, накладные и навесные. 90% установленных затворных механизмов в России составляют врезные и накладные конструкции.

Накладной механизм устанавливается с внутренней стороны створки. Применяется для деревянных и металлических полотен. При установке не нуждается в специальном инструменте и помощи профессионала.

Врезной механизм монтируется скрытым способом, не портит эстетичность внешнего вида. При грамотном подборе фурнитуры, служит элементом декора. Установка сложная и требует точность расчетов. Секретный механизм имеет несколько разновидностей. Каждый замок соответствует определенному типу ключей.

Популярные виды замков:

- цилиндровый;

- сувальдный.

Среди запирающих устройств существуют и другие: дисковый, крестовой, помповый, ригельный типы механизма. Определить тип замка можно по форме и размеру ключа.

Существуют каталоги с подробным описанием. Например, плоский ключ с зубчиками и продавленной продольной полосой относятся к серии цилиндровых, а штыревой ключ с плоскостями в виде бабочки свидетельствует о принадлежности к сувальдному типу.

Цилиндровые замки

Цилиндровый — это распространенный механизм. Несмотря на простоту, конструкция считается надежной защитой от взлома. Востребованность обусловлена удобством эксплуатации и высоким уровнем надежности.

Секретная часть замка легко извлекается, без надобности полной замены, поэтому мало у кого появляется вопрос, как поменять личинку замка в металлической двери.

Сувальдные замки

В сувальдном устройстве запирающим элементом служат многочисленные пластины с фигурными вырезами. Степень надежности механизма зависит от количества сувальд. Наличие 6-8 элементов дает максимальную защиту при взломе. Существуют замки с кодовой секретностью.

Ремонт и замена дверного замка имеет особую специфику и требует профессиональных знаний. Мастер подскажет как поменять его и поможет с установкой.

Как выбрать надежный механизм

Чтобы не пришлось регулярно производить ремонт замка и его замену, к выбору изделия необходимо подходить серьезно и учитывать все нюансы. Кроме способа установки и вида запирающего устройства выясняют степень надежности. Классификацию можно посмотреть в инструкции изделия.

1 класс означает слабую защиту. Вскрытие происходит за 3-4 минуты. 4 класс — требует квалификации взломщика. Замок вскрывают за 20-30 минут.

Для жилых помещений рекомендуют:

- приобретать запирающий механизм 3 и 4 класса надежности;

- не пренебрегать антивандальными накладками;

- проверить наличие сертификата соответствия с печатью;

- проконтролировать работу механизма своими руками;

- сверить соответствие комплектации.

Прежде, чем поменять замок изучают характеристики устройства. Чтобы не ошибиться с моделью, делают замеры глубины входа, высоту и толщину механизма, диаметр ригелей и других деталей. Старый замок берут с собой в магазин и уточняют возможность замены или возврата изделия.

Замена замка цилиндрового типа

Замена такого вида осуществляется при помощи отвертки. Новый цилиндр должен иметь тот же размер, что и старый. Приобрести личинку можно в хозяйственном магазине, заказать в интернете или обратиться в компанию производителя.

Инструкция по замене:

- Открывают замок, задвигают ригели и достают цилиндр.

- Снимают задвижки, накладки и ручки. Декоративные элементы можно не снимать.

- Откручивают винты, достают корпус поддевая под пластину.

Монтаж осуществляется по тому же принципу, но в обратном порядке. Крепежные детали нового замка и пазы должны совпадать. Если механизм сидит непрочно и болтается, модель лучше обменять и подобрать подходящий размер.

Замена сердцевины цилиндрового замка

С торца открытой двери находят и откручивают винт расположенный в одной плоскости с замком. Снимают цилиндровую конструкцию. При наличии накладки, цилиндр извлекают с внутренней стороны полотна.

Если конструкция без вертушка, откручивают 4 фиксирующих самореза, снимают крышку. Для снятия личинки откручивают еще 2 самореза. Вводят ключ и тянут на себя. Если устройство имеет вертушок, то вставляют ключ и поворотами влево-вправо подтягивают сердцевину. Ручку с внутренней стороны снимают заранее.

Для установки цилиндра все манипуляции повторяют в обратном порядке: вставляют цилиндр, тянут и пробуют провернуть ставя его на место. Выдвигают ригели и закручивают винты.

Проверку установленного механизма проверяют при открытой двери. Если все работает в исправном виде, процесс повторяют и после её закрытия. Если проворачивание ключа идет туго, личинка установлена неровно.

Замена сувальдного замка

Сталкиваясь с заменой запирающего механизма, многие задаются вопросом, как разобрать дверной замок входной двери? От причины поломки зависит насколько сложным будет процесс. Придется менять одну деталь или механизм в целом.

Порядок работы состоит из следующих действий:

- Дверь открывают, сдвигают ригель, высовывают ключ из скважины.

- Снимают накладки, задвижки и дверные ручки.

- Выкручивают крепежные винты в количестве 4 штук. У

- Устройство вытягивают при помощи торцевой планки.

- Установка механизма производится в обратном порядке.

Если замок отечественного производства, то независимо от причины поломки перекодировку осуществить не получится. Импортное же устройство потребует замены только секретного элемента, а не всей конструкции. После процедуры проводится перепрограммирование кода в соответствии с новыми ключами.

Наиболее распространенные преступления — это квартирные кражи. Чтобы неприятности обошли стороной, необходимо надежно обезопасить свой дом и имущества. Не стоит экономить на запирающих устройствах. Берегите себя!

Как настроить кодовый замок TSA

Что такое замок TSA и как его установить? Замок TSA (замок с функцией TSA) — это замок с функцией таможенного досмотра. Основная его задача — обеспечение беспрепятственного досмотра вашего багажа в случае необходимости. Замки TSA необходимо установить и настроить всем путешественникам, планирующим отправиться в США.

Замок TSA был создан после терактов в США в 2001 году. Служба TSA (Transportation Security Administration — Американская Ассоциация по безопасности на транспорте) сканирует багаж каждого пассажира перед погрузкой его на борт самолета. С некоторой периодичностью, сотрудники службы открывают произвольно выбранный багаж для более детального осмотра. В этом случае, если багаж оснащен замками, не утвержденными TSA, они будут взломаны для получения доступа.

Если багаж оснащен замком TSA, при необходимости досмотра таможенные службы откроют его универсальным масте-ключом, не сбивая код и не повреждая чемодан. В настоящее время универсальные ключи от замков TSA есть

Замки, одобренные TSA, имеют универсальный мастер-ключ, с помощью которого легко открываются, не сбивая код и не повреждая чемодан. Такой ключ есть только у только у таможенных служб США, Канады, Великобритании и Израиля. Каждый замок, одобренный TSA, имеет опознавательный знак — красный ромб, показывающий, что он может быть открыт мастер-ключом.

American Tourister устанавливает на свои чемоданы навесные и встроенные замки TSA (прикреплены к корпусу чемодана), а также замки с функцией таможенного досмотра делятся на замки, открываемые с ключа или с кодовой комбинации.

Если ваш чемодан оснащен кодовым замком TSA, вам пригодится наша инструкция об изменении кода. Итак, как изменить код замка TSA?

Встроенные кодовые замки TSA, устанавливаемые на чемоданы.

Встроенные кодовые замки TSA, устанавливаемые на чемоданы

Встроенные кодовые замки TSA с тросом

Встроенные кодовые замки TSA, устанавливаемые на чемоданы

| Как работает замок с тросом? Данный тип замка позволяет запереть все внешние отделения изделия в один замок стандарта TSA. |

Новое устройство закроет рот на замок не позволит человеку передать

Новозеландские исследователи реализовали смелую идею для борьбы с ожирением. Всё очень просто: если человек не сможет открывать рот, переедать он тоже не сможет.

Создатели необычного способа похудения сообщают, что новое устройство является безопасным и удобным. Хотя оно и выглядит как средневековое орудие пыток.

Устройство получило название DentalSlim. Оно крепится стоматологом на задних коренных зубах (верхнем и нижнем). Устройство оборудовано специально разработанным магнитным «замком», который позволяет пациенту открывать рот всего на два миллиметра.

Авторы новинки утверждают, что DentalSlim позволят владельцу свободно разговаривать и не мешает дыханию. При этом эффект похудения достигается за счёт того, что питаться с таким «замком» на челюсти можно лишь жидкой пищей.

Семь добровольцев с ожирением, в остальном здоровых, носили такие устройства в течение двух недель. Им была назначена диета, состоящая из жидкой пищи. Её суточная калорийность составляла 1200 килокалорий.

В среднем за этот период каждый участник исследования потерял более шести килограммов.

Этот результат ещё больше впечатляет, если учесть, что у участников была возможность есть «по старинке». Для этого нужно было открыть устройство специальным ключом, но они не делали этого в течение всего эксперимента. Более того, к концу исследования участники выражали готовность продолжать носить пугающее устройство.

Тут стоит пояснить, какие плюсы имеет подход с использованием DentalSlim. Патологическое ожирение, чреватое серьёзнейшими проблемами со здоровьем, зачастую лечат с помощью хирургического вмешательства.

Хотя такие методы очень быстро лишают больного набранных килограммов, они не защищают его от набора веса в будущем. К тому же любая инвазивная операция чревата опасными последствиями для здоровья. Наклеивание на зубы конструкции с замком хоть и не самое приятное вмешательство, но всё же для здоровья это несёт меньше рисков.

Именно поэтому создатели DentalSlim считают своё детище оптимальным средством для похудения. Это устройство помогает человеку выработать привычку не переедать, его можно носить с перерывами, делая паузы по совету диетолога.

Кстати, несмотря на и без того положительную реакцию добровольцев, авторы разработки впоследствии улучшили дизайн устройства, сделав его ещё более компактным. Таким образом, оно будет почти незаметным во рту владельца, да и ощущаться им будет в гораздо меньшей степени.

Исследование с описанием новой разработки было опубликовано в издании British Dental Journal.

Напомним, ранее мы писали о самых разнообразных неинвазивных методах борьбы с ожирением. Так, остановить набор лишнего веса помогает ультразвуковая стимуляция, лекарство, ранее применявшееся для лечения диабета, и «биохимическая сигарета».

Сообщали мы и о том, что защитить будущего ребёнка от ожирения помогут физические упражнения во время беременности.

Больше новостей из мира науки вы найдёте в разделе «Наука» на медиаплатформе «Смотрим».

«Запирающиеся устройства» являются символом ненасильственного протеста, но вскоре они могут быть запрещены в Квинсленде

За те 30 лет, что я проработал связным в полиции протеста, особенно выделяется одно воспоминание. Однажды я присутствовал на акции протеста, когда группа женщин попыталась заблокировать лесную дорогу, лежа вместе со связанными руками и ногами.

Последовавшая рукопашная схватка, когда группа мужчин-полицейских попыталась разорвать кричащую женщину, используя захваты для компенсации боли (движения для преодоления сопротивления арестованного, например, чрезмерного вытягивания запястья), была леденящим кровь зрелищем.

Подробнее: Искусство протеста: сплоченный клич или элегия чернозобому вьюрку?

«Запирающие устройства» — такие аппаратные средства, как велосипедные замки или наручники, которые протестующие используют для защиты себя на месте протеста, — обеспечили бы более безопасный способ достижения того же результата. И это недавно видели на прошлой неделе в Таунсвилле.

Две пожилые женщины заперлись у ворот поставщика труб, который предположительно был заключен контракт на поставку проекта рудника Адани.Полиции потребовалось несколько часов, чтобы вывести арестованных, в то время как остальным участникам протестной группы было приказано перейти дорогу, чтобы продолжить митинг.

Роль связного с полицией включает в себя сопровождение полицейских к установкам и, при необходимости, объяснение им ситуации. Часто за этим следуют переговоры о том, где остальная часть толпы может законно стоять, пока полиция будет следить за задержанием.

В качестве инструмента ненасильственного гражданского неповиновения использование «фиксирующих» устройств позволяет избежать риска групповых столкновений с полицией, которые могут закончиться хуже, чем схватки в регби.Эти устройства, безусловно, доставляют неудобства, но трудно представить, как человек, удерживающий устройство одной или двумя руками, может быть чем-то, кроме ненасильственного.

Но премьер-министр Квинсленда Аннастасия Палащук недавно предложила законы, запрещающие владение или использование устройств фиксации протеста.

Хотя законопроект еще не представлен, по сообщениям СМИ, будут наложены суровые наказания, включая тюремное заключение и крупные штрафы.

Разразилась словесная война, когда Палащук ссылается на использование блокировок как часть «зловещей тактики» протестующих против изменения климата.С другой стороны, защитники окружающей среды и группы за гражданские свободы и даже некоторые из лейбористской партии штата осуждают предложенные антипротестные законы как посягательство на демократию.

Частично аргументация Палащука состоит в том, что были случаи использования некоторых запирающих устройств, содержащих опасные предметы, такие как стекло или канистры с газом, предназначенные для сдерживания полиции. Однако протестующие группы заявляют, что пока не предоставлено никаких доказательств того, что это происходит.

Подробнее: Новое исследование показывает, что подавляющее большинство протестующих в Гонконге поддерживают более радикальную тактику.

В любом случае, возможную проблему можно было бы лучше решить в рамках существующего законодательства или нового законодательства, специально нацеленного на ловушки, чем использовать его для оправдания полного запрета на все запирающиеся устройства.

Так что же такое фиксирующие устройства?

Протесты против изменения климата усиливаются в Квинсленде: такие группы, как Extinction Rebellion и Front Line Action on Coal, регулярно используют фиксирующие устройства в рамках кампании по прекращению работ на угольной шахте Адани.

Устройства блокировки варьируются от легко доступных устройств для блокировки велосипедов до стальных труб домашнего производства или бочек, заполненных бетоном, в которых протестующие закрепляют свои руки, чтобы создать препятствие для людей.

Их одобряют активисты — и явно опасаются некоторые политики, — потому что полиции требуется много времени и опыта, чтобы отстранить протестующих от устройств, расчистить дороги и заблокированные шлюзы.

Диапазон устройств блокировки варьируется от легко доступных устройств для фиксации велосипедов до стальных труб домашнего производства. Автор предоставилИ они имеют долгую историю как инструмент ненасильственного гражданского неповиновения, которая восходит, по крайней мере, ко временам суфражисток. В последнее время они стали важным инструментом блокады вырубки старых лесов, добычи газа из угольных пластов и разработки угольных шахт.

Попытки запретить эти устройства

Квинсленд — не первый штат, который пытается запретить блокировку устройств.Подобные законы были предприняты в Западной Австралии в 2015 году, но вызвали широкую критику со стороны правозащитных групп, включая Верховного комиссара ООН по правам человека, который опубликовал заявление, в котором говорилось:

Три эксперта ООН по правам человека призвали парламент штата Западная Австралия не принимать новое законодательство, которое привело бы к криминализации законных протестов и заставлению замолчать экологов и правозащитников.

Законы были отменены в Западной Австралии после смены правительства в 2017 году.

В Новом Южном Уэльсе действует закон, разрешающий полиции изымать запираемые устройства, но владение или использование этих устройств не является преступлением.

Несмотря на недавний политический фурор в Квинсленде, полиция и протестующие обычно реагируют на запирающие устройства во время протестов спокойно и упорядоченно.

Подробнее: Альтруист или корыстный? Четыре вещи, которые судьи учитывают при вынесении приговора за политически мотивированные преступления

Фактически, вместо того, чтобы использоваться «экстремистскими» протестующими, есть случаи, когда пожилые люди, ветераны войны и звезды спорта использовали эту тактику.

Инструмент мирного протеста

Важно понимать философию «блокировки». Решив поставить свои тела в уязвимое положение, протестующие призывают полицию или других людей относиться к ним с осторожностью и уважением.

Наличие блокировки устройств, особенно во время протестов в стиле блокады, на самом деле помогает поддерживать мирную, почти театральную атмосферу как для полиции, так и для протестующих.

Арестованный пассивен, полиция может действовать без вмешательства, а остальные протестующие присутствуют на законных основаниях.

Протесты веганов в Мельбурне в начале этого года привели к тому, что протестующих утащила полиция. С другой стороны, фиксирующие устройства помогают избежать физического контакта. Эллен Смит / AAPЯвляясь символом ненасилия, фиксация символизирует общий общественный договор, подразумевающий безоговорочную уверенность в том, что ни полиция, ни протестующие не будут прибегать к личному насилию, а скорее закон возобладает упорядоченным образом.

В обществах, где нарушены верховенство закона и уважение к человеческой жизни, было бы чрезвычайно опасно отключать себя на глазах у ваших оппонентов.Безопасное использование блокировок в качестве тактики гражданского неповиновения является признаком соблюдения прав человека и верховенства закона со всех сторон.

Блокировка активации для iPhone, iPad и iPod touch

Find My включает блокировку активации — функцию, которая предназначена для предотвращения использования вашего iPhone, iPad или iPod touch посторонними лицами в случае его утери или кражи. Блокировка активации включается автоматически, когда вы включаете Find My на своем устройстве.

Activation Lock помогает защитить ваше устройство, даже если оно находится в чужих руках, и может повысить ваши шансы на его восстановление.Даже если вы удалите данные с устройства удаленно, блокировка активации может по-прежнему удерживать кого-либо от повторной активации вашего устройства без вашего разрешения. Все, что вам нужно сделать, это включить функцию «Найти меня» и запомнить свой Apple ID и пароль.

В watchOS 2 и более поздних версиях вы можете использовать блокировку активации для защиты Apple Watch. А с macOS Catalina или более поздней версии и компьютерами Mac с чипом безопасности Apple T2 или микросхемой Apple вы также можете использовать блокировку активации для защиты своего Mac.

Вот как это работает

Каждый раз, когда компьютер iPhone, iPad, iPod touch, Apple Watch или Mac с микросхемой безопасности Apple T2 или микросхемой Apple активируется или восстанавливается, устройство связывается с Apple, чтобы проверить, включена ли блокировка активации.

Activation Lock включается автоматически при настройке Find My. * После включения Apple надежно хранит ваш Apple ID на своих серверах активации и связывает его с вашим устройством. Ваш пароль Apple ID или код доступа к устройству требуется, прежде чем кто-либо сможет отключить функцию «Найти меня», стереть данные с устройства или повторно активировать и использовать ваше устройство.

* Узнайте, как работает блокировка активации для устройств, зарегистрированных в системе управления мобильными устройствами.

Если ваше устройство потеряно или украдено

Если вы когда-нибудь потеряете свое устройство — независимо от того, потеряно ли оно или вы думаете, что оно могло быть украдено — вы должны немедленно использовать «Пометить как потерянное» в приложении «Найди меня».

Пометить как потерянный блокирует экран с помощью пароля и позволяет отображать настраиваемое сообщение с вашим номером телефона, чтобы помочь вам вернуть его. При необходимости вы также можете удаленно стереть данные с устройства. Ваше собственное сообщение продолжает отображаться даже после стирания данных с устройства.

В то время как блокировка активации работает в фоновом режиме, чтобы кому-то было сложнее использовать или продать ваше пропавшее устройство, режим потери ясно показывает всем, кто обнаружит ваше устройство, что оно все еще принадлежит вам и не может быть повторно активировано без пароля.

Узнайте, что делать, если ваше устройство потеряно или украдено.

Если вы забыли свой Apple ID или пароль

Ваш Apple ID — это учетная запись, которую вы используете для входа во все службы Apple. Обычно ваш Apple ID — это ваш адрес электронной почты. Если вы забудете его, мы поможем вам найти ваш Apple ID.

Если вы забыли пароль, узнайте, как сбросить пароль Apple ID.

Если вы не можете найти свой Apple ID или сбросить пароль, вы потеряете доступ к своей учетной записи и не сможете использовать или повторно активировать свое устройство. Чтобы предотвратить это, периодически посещайте страницу своей учетной записи Apple ID, чтобы просматривать и обновлять данные своей учетной записи.

Проверьте блокировку активации, прежде чем покупать устройство у кого-то другого

Прежде чем покупать iPhone, iPad или iPod touch у кого-либо, кроме Apple или авторизованного реселлера Apple, убедитесь, что данные с устройства удалены и больше не связаны с учетной записью предыдущего владельца.Выполните следующие действия, чтобы проверить, готово ли устройство к использованию:

- Включите и разблокируйте устройство.

- Если отображается экран блокировки паролем или главный экран, данные с устройства не были удалены. Попросите продавца полностью стереть данные с устройства, выбрав «Настройки»> «Основные»> «Сброс»> «Стереть все содержимое и настройки». Не принимайте права собственности на какой-либо подержанный iPhone, iPad или iPod touch, пока он не будет удален.

- Начните процесс настройки устройства.

- Если вас попросят ввести Apple ID и пароль предыдущего владельца, устройство все равно будет связано с его учетной записью.Верните устройство продавцу и попросите его ввести пароль. Если предыдущего владельца нет, как можно скорее свяжитесь с ним и попросите удалить устройство из своей учетной записи с помощью браузера. Не принимайте права собственности на какой-либо подержанный iPhone, iPad или iPod touch, пока он не будет удален из учетной записи предыдущего владельца.

Вы узнаете, что устройство готово к использованию, когда вас попросят «Настроить iPhone», «Настроить iPad» или «Настроить iPod» при первом включении.

Перед тем, как отдать устройство или отправить его в сервисный центр

Убедитесь, что вы выключили Find My на своем устройстве, прежде чем отдать его или отправить в ремонт. В противном случае ваше устройство заблокировано, и любой, кому вы дадите устройство, не сможет его использовать, а технические специалисты Apple не смогут выполнить сервисный ремонт. Просто выйдите из iCloud, а затем удалите все содержимое и настройки.Это полностью сотрет данные с вашего устройства, удалит его из вашего Apple ID и отключит функцию «Найти меня».

В iOS 10.3 или новее:

- Нажмите «Настройки»> [ваше имя].

- Прокрутите вниз и нажмите «Выйти».

- Введите пароль Apple ID и коснитесь «Выключить».

- Вернитесь в настройки.

- Нажмите «Основные»> «Сброс»> «Стереть все содержимое и настройки».

В iOS 10.2 или ранее:

- Нажмите «Настройки»> «iCloud».

- Прокрутите вниз и коснитесь «Выйти»> «Выйти».

- Нажмите «Удалить с моего iPhone» и введите свой пароль.

- Вернитесь в настройки.

- Нажмите «Основные»> «Сброс»> «Стереть все содержимое и настройки».

Дата публикации:

Отключить блокировку прокрутки

Чтобы отключить блокировку прокрутки, нажмите клавишу Scroll Lock (часто обозначаемую как ScrLk) на клавиатуре.Если на вашем компьютере нет клавиши Scroll Lock, выполните одно из следующих действий:

для Windows 10

Если на клавиатуре нет клавиши Scroll Lock, на компьютере нажмите Пуск > Настройки > Легкость доступа > Клавиатура .

Нажмите кнопку Экранная клавиатура , чтобы включить ее.

Когда на экране появится экранная клавиатура, нажмите кнопку ScrLk .

Совет: Чтобы быстро открыть экранную клавиатуру в Windows 10, нажмите кнопку Windows. Начните вводить Экранная клавиатура , который появится в поле поиска. В разделе Search , который появится в виде списка над полем поиска, щелкните результат поиска On-Screen Keyboard .Когда появится экранная клавиатура, нажмите кнопку ScrLk .

для Windows 8.1

Если на клавиатуре нет клавиши Scroll Lock, на компьютере нажмите Пуск , а затем нажмите CTRL + C, чтобы отобразить панель чудо-кнопок.

Нажмите Изменить настройки ПК .

Выберите Легкость доступа > Клавиатура .

Нажмите кнопку ползунка Экранная клавиатура , чтобы включить ее.

Когда на экране появится экранная клавиатура, нажмите кнопку ScrLk .

для Windows 7

Если на клавиатуре нет клавиши Scroll Lock, перейдите на компьютер Пуск > Все программы > Аксессуары > Простота доступа > Экранная клавиатура .

Когда на экране появится экранная клавиатура, нажмите кнопку slk .

Примечание: Чтобы закрыть экранную клавиатуру, щелкните X в правом верхнем углу экранной клавиатуры.

Устранение неполадок Scroll Lock

Вы можете узнать, включена ли блокировка прокрутки, потому что Scroll Lock отображается в строке состояния Excel.

Если вы подозреваете, что функция Scroll Lock включена, но Scroll Lock не отображается в строке состояния Excel, это может быть связано с тем, что строка состояния настроена так, чтобы скрыть статус Scroll Lock. Чтобы определить, так ли это, щелкните правой кнопкой мыши строку состояния Excel. Найдите флажок слева от Scroll Lock . Если флажок не отображается, Scroll Lock не отображается в строке состояния Excel. Просто установите флажок, чтобы статус отображался в строке состояния.

| AttackDex: A — G 10000000 Вольт ThunderboltAbsorbAccelerockAcidAcid ArmorAcid DownpourAcid DownpourAcid SprayAcrobaticsAcupressureAerial AceAeroblastAfter YouAgilityAir CutterAir SlashAll-выход PummelingAll-выход PummelingAlly SwitchAmnesiaAnchor ShotAncient PowerApple AcidAqua JetAqua RingAqua TailArm ThrustAromatherapyAromatic MistAssistAssuranceAstonishAstral BarrageAttack OrderAttractAura SphereAura WheelAurora BeamAurora VeilAutotomizeAvalancheBaby-куклы EyesBaddy BadBaneful BunkerBarrageBarrierBaton PassBeak бласт-бит UpBehemoth BashBehemoth BladeBelchBelly DrumBestowBideBindBiteBlack Отверстие EclipseBlack Отверстие EclipseBlast BurnBlaze KickBlizzardBlockBloom DoomBloom DoomBlue FlareBody PressBody SlamBolt BeakBolt StrikeBone ClubBone RushBonemerangBoomburstBounceBouncy BubbleBranch PokeBrave BirdBreaking SwipeBreakneck BlitzBreakneck BlitzBrick BreakBrineBrutal SwingBubbleBubble BeamBug BiteBug BuzzBulk UpBulldozeBullet PunchBullet SeedBurn UpBurning JealousyBuzzy BuzzCalm MindCamouflageCaptivateCatastropi kaCelebrateChargeCharge BeamCharmChatterChip AwayCircle ThrowClampClanging ScalesClangorous SoulClangorous SoulblazeClear SmogClose CombatCoachingCoilComet PunchConfideConfuse RayConfusionConstrictContinental CrushContinental CrushConversionConversion 2CopycatCore EnforcerCorkscrew CrashCorkscrew CrashCorrosive GasCosmic PowerCotton GuardCotton SporeCounterCourt ChangeCovetCrabhammerCrafty ShieldCross ChopCross PoisonCrunchCrush ClawCrush GripCurseCutDark PulseDark VoidDarkest LariatDazzling GleamDecorateDefend OrderDefense CurlDefogDestiny BondDetectDevastating DrakeDevastating DrakeDiamond StormDigDisableDisarming VoiceDischargeDiveDizzy PunchDoom DesireDouble HitDouble Железный BashDouble KickDouble SlapDouble TeamDouble-EdgeDraco MeteorDragon AscentDragon ДыханиеКоготь драконаТанец драконаDragon DartsЭнергия драконаDragon HammerDragon PulseDragon Rage owerEarthquakeEchoed VoiceEerie ImpulseEerie SpellEgg BombElectric TerrainElectrifyElectro BallElectrowebEmbargoEmberEncoreEndeavorEndureEnergy BallEntrainmentEruptionEternabeamExpanding ForceExplosionExtrasensoryExtreme EvoboostExtreme SpeedFacadeFairy LockFairy WindFake OutFake TearsFalse SurrenderFalse SwipeFeather DanceFeintFeint AttackFell StingerFiery DanceFiery WrathFinal GambitFire BlastFire FangFire LashFire PledgeFire PunchFire SpinFirst ImpressionFishious RendFissureFlailFlame BurstFlame ChargeFlame WheelFlamethrowerFlare BlitzFlashFlash CannonFlatterFleur CannonFlingFlip TurnFloaty FallFloral HealingFlower ShieldFlyFlying PressFocus BlastFocus EnergyFocus PunchFollow MeForce PalmForesightForest в CurseFoul PlayFreeze ShockFreeze -СухойЗамораживающий светЛедяной морозБезумное растениеЛедяное дыханиеРаботаЯростная атакаFury CutterFury SwipesFusion BoltFusion FlareFuture SightG-Max BefuddleG-Max CannonadeG-Max CentifernoG-Max Chi StrikeG-Max CuddleG-Max DepletionG-Max Finale SoloG-Max Drum Solo Max FireballG-Max Foam BurstG-Max Gold RushG-Max GravitasG-Max HydrosnipeG-Max MalodorG-Max MeltdownG-Max One BlowG-Max Rapid FlowG-Max ReplenishG-Max ResonanceG-Max SandblastG-Max SmiteG-Max SnoozeG-Max SteelsurgeG-Max StonesurgeG-Max Stun ShockG-Max SweetnessG-Max TartnessG-Max TerrorG-Max Vine LashG-Max VolcalithG-Max Volt CrashG-Max WildfireG-Max Wind RageGastro AcidGear GrindGear UpGenesis SupernovaGeomancyGiga DrainGiga ImpactGigavolt HavocGigavolt HavocGlacial LanceGlaciateGlareGlitzy GlowGrass гречка PledgeGrass WhistleGrassy GlideGrassy TerrainGrav AppleGravityGrowlGrowthGrudgeGuard SplitGuard SwapGuardian из AlolaGuillotineGunk ShotGustGyro Ball | AttackDex: H — R HailHammer ArmHappy HourHardenHazeHead ChargeHead SmashHeadbuttHeal BellHeal BlockHeal OrderHeal PulseHealing WishHeart StampHeart SwapHeat CrashHeat WaveHeavy SlamHelping HandHexHidden PowerHigh HorsepowerHigh Перейти KickHold BackHold HandsHone ClawsHorn AttackHorn DrillHorn LeechHowlHurricaneHydro CannonHydro PumpHydro VortexHydro VortexHyper BeamHyper FangHyper VoiceHyperspace FuryHyperspace HoleHypnosisIce BallIce BeamIce BurnIce FangIce HammerIce PunchIce ShardIcicle CrashIcicle SpearIcy WindImprisonIncinerateInfernoInferno OverdriveInferno OverdriveInfestationIngrainInstructIon DelugeIron DefenseIron HeadIron TailJaw LockJudgmentJump KickJungle HealingKarate ChopKinesisKing в ShieldKnock OffLand в WrathLaser FocusLash переживет ResortLava PlumeLeaf BladeLeaf StormLeaf TornadoLeafageLeech LifeLeech SeedLeerLet в Snuggle ForeverLickLife DewLight ScreenLight Это Бернса просвете из RuinLiquidationLock-OnLovely KissLow KickLow SweepLucky ChantLunar DanceLungeLuster PurgeMach PunchMagi с CoatMagic PowderMagic RoomMagical LeafMagma StormMagnet BombMagnet RiseMagnetic FluxMagnitudeMalicious MoonsaultMat BlockMax AirstreamMax DarknessMax FlareMax FlutterbyMax GeyserMax GuardMax HailstormMax KnuckleMax LightningMax MindstormMax OozeMax OvergrowthMax PhantasmMax QuakeMax RockfallMax StarfallMax SteelspikeMax StrikeMax WyrmwindMe FirstMean LookMeditateMega DrainMega KickMega PunchMegahornMementoMenacing Moonraze MaelstromMetal BurstMetal ClawMetal SoundMeteor AssaultMeteor BeamMeteor MashMetronomeMilk DrinkMimicMind BlownMind ReaderMinimizeMiracle EyeMirror CoatMirror MoveMirror ShotMistMist BallMisty ExplosionMisty TerrainMoonblastMoongeist BeamMoonlightMorning SunMud BombMud ShotMud SportMud-SlapMuddy WaterMulti-AttackMystical FireNasty PlotNatural GiftNature PowerNature в MadnessNeedle ArmNever-Ending NightmareNever-Ending NightmareNight DazeNight ShadeNight SlashNightmareNo RetreatNoble RoarNuzzleOblivion WingObstructOceanic OperettaOctazookaOctolockOdor SleuthOminous WindOrigin PulseOutrageOverdriveOverheatPain SplitParabolic ChargeParting ShotPay DayPaybackPeckPerish SongPetal BlizzardPetal DancePhantom ForcePhoton GeyserPika PapowPin MissilePlasma FistsPlay NicePlay RoughPluckPoison FangPoison GasPoison JabPoison PowderPoison StingPoison TailPollen PuffPoltergeistPoundPowderPowder SnowPower GemPower SplitPower SwapPower TrickPower TripPower WhipPower-Up PunchPrecipice BladesPresentPrismatic LaserProtectPsybeamPsych UpPsychicPsychic FangsPsychic TerrainPsycho BoostPsycho CutPsycho ShiftPsyshockPsystrikePsywavePulverizing PancakePunishmentPurifyPursuitPyro BallQuashQuick AttackQuick GuardQuiver DanceRageRage PowderRain DanceRapid SpinRazor LeafRazor ПанцирьБритва ВетерВосстановитьПереработатьОтражениеТип отраженияОбновитьРеликвия ПесняОтдыхатьРеталиатВозвратОткровение ТанецМестьВращениеПовышение напряженияОскал времениРок-взрыв | AttackDex: S — Z Священный FireSacred SwordSafeguardSand AttackSand TombSandstormSappy SeedSavage Спин-OutSavage Спин-OutScaldScale ShotScary FaceScorching SandsScratchScreechSearing ShotSearing Sunraze SmashSecret PowerSecret SwordSeed BombSeed FlareSeismic TossSelf-DestructShadow BallShadow BoneShadow ClawShadow ForceShadow PunchShadow SneakSharpenShattered PsycheShattered PsycheSheer ColdShell Side ArmShell SmashShell TrapShift GearShock WaveShore UpSignal BeamSilver WindSimple BeamSingSinister Arrow RaidSizzly SlideSketchSkill SwapSkitter SmackSkull BashSky AttackSky DropSky UppercutSlack OffSlamSlashSleep PowderSleep TalkSludgeSludge BombSludge WaveSmack DownSmart StrikeSmelling SaltsSmogSmokescreenSnap TrapSnarlSnatchSnipe ShotSnoreSoakSoft-BoiledSolar BeamSolar BladeSonic BoomSoul-Кража 7-Стар StrikeSpacial RendSparkSparkling AriaSparkly SwirlSpectral ThiefSpeed SwapSpider WebSpike CannonSpikesSpiky ShieldSpirit BreakSpirit ShackleSpit UpSpiteSplashSplintered StormshardsSplishy SplashSporeSpotli ghtStealth RockSteam EruptionSteamrollerSteel BeamSteel RollerSteel WingSticky WebStockpileStoked SparksurferStompStomping TantrumStone EdgeStored PowerStorm ThrowStrange SteamStrengthStrength SapString ShotStruggleStruggle BugStuff CheeksStun SporeSubmissionSubstituteSubzero SlammerSubzero SlammerSucker PunchSunny DaySunsteel StrikeSuper FangSuperpowerSupersonicSupersonic SkystrikeSupersonic SkystrikeSurfSurging StrikesSwaggerSwallowSweet KissSweet ScentSwiftSwitcherooSwords DanceSynchronoiseSynthesisTackleTail GlowTail SlapTail WhipTailwindTake DownTar ShotTauntTearful LookTeatimeTechno BlastTectonic RageTectonic RageTeeter DanceTelekinesisTeleportTerrain PulseThiefThousand ArrowsThousand WavesThrashThroat ChopThunderThunder CageThunder FangThunder PunchThunder ShockThunder WaveThunderboltThunderous KickTickleTopsy -TurvyМучениеТоксичныйТоксичные шипыТоксичная нитьПреобразованиеTri AttackTrickTrick RoomTrick-or-TreatТройной аксельТройной ударTrop KickКозырная картаTwineedleTwinkle TackleTwinkle TackleTwis TERU-turnUproarV-createVacuum WaveVeevee VolleyVenom DrenchVenoshockVine WhipVise GripVital ThrowVolt SwitchVolt TackleWake-Up SlapWater GunWater PledgeWater PulseWater ShurikenWater SportWater SpoutWaterfallWeather BallWhirlpoolWhirlwindWicked BlowWide GuardWild ChargeWill-О-WispWing AttackWishWithdrawWonder RoomWood HammerWork UpWorry SeedWrapWring OutX-ScissorYawnZap CannonZen HeadbuttZing ZapZippy Зап |

PostgreSQL: Документация: 13: 13.3. Явная блокировка

PostgreSQL предоставляет различные режимы блокировки для управления одновременным доступом к данным в таблицах. Эти режимы можно использовать для блокировки, управляемой приложением, в ситуациях, когда MVCC не дает желаемого поведения. Кроме того, большинство команд PostgreSQL автоматически устанавливают блокировки соответствующих режимов, чтобы гарантировать, что таблицы, на которые есть ссылки, не удаляются или не изменяются несовместимыми способами во время выполнения команды. (Например, TRUNCATE не может безопасно выполняться одновременно с другими операциями в той же таблице, поэтому он получает блокировку ACCESS EXCLUSIVE для таблицы, чтобы обеспечить это.)

Чтобы проверить список текущих незавершенных блокировок на сервере базы данных, используйте системное представление pg_locks . Дополнительные сведения о мониторинге состояния подсистемы диспетчера блокировок см. В главе 27.

13.3.1. Замки на уровне таблицы

В списке ниже показаны доступные режимы блокировки и контексты, в которых они автоматически используются PostgreSQL. Вы также можете явно установить любую из этих блокировок с помощью команды LOCK.Помните, что все эти режимы блокировки являются блокировками на уровне таблицы, даже если в имени содержится слово «строка»; названия режимов блокировки исторические. В некоторой степени имена отражают типичное использование каждого режима блокировки, но семантика все та же. Единственное реальное различие между одним режимом блокировки и другим — это набор режимов блокировки, с которыми каждый из них конфликтует (см. Таблицу 13.2). Две транзакции не могут одновременно удерживать блокировки конфликтующих режимов на одной и той же таблице. (Однако транзакция никогда не конфликтует сама с собой.Например, он может получить блокировку ACCESS EXCLUSIVE , а затем получить блокировку ACCESS SHARE для той же таблицы.) Неконфликтующие режимы блокировки могут поддерживаться одновременно многими транзакциями. Обратите внимание, в частности, что некоторые режимы блокировки являются самоконфликтными (например, блокировка ACCESS EXCLUSIVE не может удерживаться более чем одной транзакцией одновременно), в то время как другие не являются самоконфликтными (например, блокировка ACCESS SHARE может удерживаться несколькими транзакциями).

Режимы блокировки на уровне таблицы

-

ДОСТУП ДОСТУПА Конфликты с режимом блокировки

ACCESS EXCLUSIVE.Команда

SELECTустанавливает блокировку этого режима для ссылочных таблиц. В общем, любой запрос, который только читает таблицу и не изменяет ее, получит этот режим блокировки.-

ДОЛЯ РЯДА Конфликты с режимами блокировки

EXCLUSIVEиACCESS EXCLUSIVE.Команды

SELECT FOR UPDATEиSELECT FOR SHAREполучают блокировку этого режима для целевой таблицы (таблиц) (в дополнение кACCESS SHAREблокирует любые другие таблицы, на которые есть ссылки, но не выбранныеFOR UPDATE / ДЛЯ АКЦИИ).-

РЯД ЭКСКЛЮЗИВ Конфликты с режимами блокировки

SHARE,SHARE ROW EXCLUSIVE,EXCLUSIVEиACCESS EXCLUSIVE.Команды

UPDATE,DELETEиINSERTустанавливают этот режим блокировки для целевой таблицы (в дополнение к блокировкамACCESS SHAREдля любых других ссылочных таблиц). Как правило, этот режим блокировки будет активирован любой командой , изменяющей данные в таблице.-

ПОДЕЛИТЬСЯ ЭКСКЛЮЗИВНЫМ ОБНОВЛЕНИЕМ Конфликты с режимами блокировки

SHARE UPDATE EXCLUSIVE,SHARE,SHARE ROW EXCLUSIVE,EXCLUSIVEиACCESS EXCLUSIVE.Этот режим защищает таблицу от одновременных изменений схемы, и запускаетсяVACUUM.Получено

VACUUM(безFULL),ANALYZE,CREATE INDEX CONCURRENTLY,REINDEX CONCURRENTLY,CREATE STATISTICSи некоторых дополнительныхALTERсм. ALTER INDEX и ALTER TABLE).-

ПОДЕЛИТЬСЯ Конфликты с режимами блокировки

ROW EXCLUSIVE,SHARE UPDATE EXCLUSIVE,SHARE ROW EXCLUSIVE,EXCLUSIVEиACCESS EXCLUSIVE.Этот режим защищает таблицу от одновременных изменений данных.Получено

СОЗДАТЬ ИНДЕКС(безСОВМЕСТНО).-

ЭКСКЛЮЗИВНЫЙ РЯД АКЦИЙ Конфликты с режимами блокировки

ROW EXCLUSIVE,SHARE UPDATE EXCLUSIVE,SHARE,SHARE ROW EXCLUSIVE,EXCLUSIVEиACCESS EXCLUSIVE. Этот режим защищает таблицу от одновременных изменений данных и является самоисключающим, так что только один сеанс может удерживать ее одновременно.Получено

CREATE TRIGGERи некоторыми формамиALTER TABLE(см. ALTER TABLE).-

ЭКСКЛЮЗИВ Конфликты с

ROW SHARE,ROW EXCLUSIVE,SHARE UPDATE EXCLUSIVE,SHARE,SHARE ROW EXCLUSIVE,EXCLUSIVEиACCESS EXCLUSIVE. В этом режиме разрешены только одновременные блокировкиACCESS SHARE, т.е.е., только чтение из таблицы может происходить параллельно с транзакцией, удерживающей этот режим блокировки.Приобретено

ОБНОВИТЬ МАТЕРИАЛИЗОВАННЫЙ ПРОСМОТР СОВРЕМЕННО.-

ДОСТУП ЭКСКЛЮЗИВ Конфликты с блокировками всех режимов (

ACCESS SHARE,ROW SHARE,ROW EXCLUSIVE,SHARE UPDATE EXCLUSIVE,SHARE,SHARE EXCLUSIVE ROW,Этот режим гарантирует, что держатель - единственная транзакция, имеющая какой-либо доступ к таблице.Получено командой

DROP TABLE,TRUNCATE,REINDEX,CLUSTER,VACUUM FULLиREFRESH MATERIALIZED VIEW(безCONCURRENTLY) команд(без). Многие формыALTER INDEXиALTER TABLEтакже получают блокировку на этом уровне. Это также режим блокировки по умолчанию для операторовLOCK TABLE, которые не указывают режим явно.

Совет

Только блокировка ACCESS EXCLUSIVE блокирует оператор SELECT (без FOR UPDATE / SHARE ).

После получения блокировка обычно сохраняется до конца транзакции. Но если блокировка получена после установления точки сохранения, блокировка снимается сразу же после отката до точки сохранения. Это соответствует принципу ROLLBACK отменяет все эффекты команд с точки сохранения.То же самое относится к блокировкам, полученным в блоке исключений PL / pgSQL: выход ошибки из блока снимает блокировки, полученные в нем.

Таблица 13.2. Конфликтующие режимы блокировки

| Запрошенный режим блокировки | Существующий режим блокировки | |||||||

|---|---|---|---|---|---|---|---|---|

ДОСТУП ДОСТАВКА | ДОЛЯ РЯДА | РЯД ИСКЛ. | ОБНОВЛЕНИЕ ПОДЕЛИТЬСЯ ИСКЛЮЧАЯ. | ПОДЕЛИТЬСЯ | ДОЛЯ РЯДА ИСКЛЮЧАЕТ. | ИСКЛ. | ДОСТУП ИСКЛЮЧ. | |

ДОСТУП ДОЛЯ | Х | |||||||

ДОЛЯ РЯДА | Х | Х | ||||||

РЯД ИСКЛ. | Х | Х | Х | Х | ||||

ОБНОВЛЕНИЕ ПОДЕЛИТЬСЯ ИСКЛЮЧАЯ. | Х | Х | Х | Х | Х | |||

ПОДЕЛИТЬСЯ | Х | Х | Х | Х | Х | |||

ДОЛЯ РЯДА ИСКЛЮЧ. | Х | Х | Х | Х | Х | Х | ||

ИСКЛЮЧ. | Х | Х | Х | Х | Х | Х | Х | |

ДОСТУП ИСКЛЮЧ. | Х | Х | Х | Х | Х | Х | Х | Х |

В дополнение к блокировкам на уровне таблицы существуют блокировки на уровне строк, которые перечислены ниже с контекстами, в которых они автоматически используются PostgreSQL. В Таблице 13.3 приведена полная таблица конфликтов блокировок на уровне строк.Обратите внимание, что транзакция может удерживать конфликтующие блокировки в одной и той же строке даже в разных частичных транзакциях; но в остальном две транзакции никогда не могут удерживать конфликтующие блокировки в одной и той же строке. Блокировки на уровне строк не влияют на запросы данных; они блокируют только писателей и шкафчиков в одной строке. Блокировки на уровне строк снимаются в конце транзакции или во время отката точки сохранения, как и блокировки на уровне таблицы.

Режимы блокировки на уровне строк

-

ДЛЯ ОБНОВЛЕНИЯ FOR UPDATEвызывает блокировку строк, полученных операторомSELECT, как если бы для обновления.Это предотвращает их блокировку, изменение или удаление другими транзакциями до завершения текущей транзакции. То есть другие транзакции, которые пытаются выполнитьUPDATE,DELETE,SELECT FOR UPDATE,SELECT FOR NO KEY UPDATE,SELECT FOR SHAREorSELECT FOR KEY SHAREиз этих строк будут заблокированы до текущего транзакция завершается; и наоборот,SELECT FOR UPDATEбудет ждать одновременной транзакции, которая выполнила любую из этих команд в той же строке, а затем заблокирует и вернет обновленную строку (или отсутствие строки, если строка была удалена).Однако внутри транзакцииREPEATABLE READилиSERIALIZABLEбудет выдана ошибка, если блокируемая строка изменилась с момента начала транзакции. Для дальнейшего обсуждения см. Раздел 13.4.Режим блокировки

FOR UPDATEтакже вызывается любымDELETEв строке, а такжеUPDATE, который изменяет значения определенных столбцов. В настоящее время набор столбцов, рассматриваемых для случаяUPDATE, - это те, которые имеют уникальный индекс для них, который может использоваться во внешнем ключе (поэтому частичные индексы и выразительные индексы не рассматриваются), но это может измениться в будущем.-

БЕЗ ОБНОВЛЕНИЯ КЛЮЧА Действует аналогично

FOR UPDATE, за исключением того, что полученная блокировка слабее: эта блокировка не блокирует командыSELECT FOR KEY SHARE, которые пытаются получить блокировку тех же строк. Этот режим блокировки также принимается любымUPDATE, который не получает блокировкуFOR UPDATE.-

ДЛЯ АКЦИИ Действует аналогично

FOR NO KEY UPDATE, за исключением того, что получает совместно используемую блокировку, а не исключительную блокировку для каждой извлеченной строки.Общая блокировка блокирует выполнение другими транзакциямиUPDATE,DELETE,SELECT FOR UPDATEилиSELECT FOR NO KEY UPDATEв этих строках, но не мешает им выполнитьSELECT FOR SHAREилиSELECT FOR КЛЮЧЕВАЯ ПОДЕЛИТЬСЯ.-

ДЛЯ КЛЮЧЕВОЙ АКЦИИ Действует аналогично

FOR SHARE, за исключением того, что блокировка слабее:SELECT FOR UPDATEзаблокирован, но неSELECT FOR NO KEY UPDATE.Блокировка с общим ключом блокирует выполнение другими транзакциямиDELETEили любогоUPDATE, которое изменяет значения ключей, но не другогоUPDATE, а также не предотвращаетSELECT FOR NO KEY UPDATE,SELECT FOR SHARE, илиВЫБРАТЬ ДЛЯ КЛЮЧЕВОЙ ДОЛИ.

PostgreSQL не запоминает никакой информации об измененных строках в памяти, поэтому нет ограничений на количество строк, заблокированных за один раз. Однако блокировка строки может вызвать запись на диск, например.g., SELECT FOR UPDATE изменяет выбранные строки, чтобы пометить их заблокированными, что приведет к записи на диск.

Таблица 13.3. Конфликтующие блокировки на уровне строк

| Запрошенный режим блокировки | Текущий режим блокировки | |||

|---|---|---|---|---|

| ДЛЯ КЛЮЧЕВОЙ АКЦИИ | ДЛЯ АКЦИИ | ДЛЯ БЕЗ ОБНОВЛЕНИЯ КЛЮЧА | ДЛЯ ОБНОВЛЕНИЯ | |

| ДЛЯ КЛЮЧЕВОЙ АКЦИИ | Х | |||

| ДЛЯ АКЦИИ | Х | Х | ||

| БЕЗ ОБНОВЛЕНИЯ КЛЮЧА | Х | Х | Х | |

| ДЛЯ ОБНОВЛЕНИЯ | Х | Х | Х | Х |

13.3.3. Блокировки уровня страницы

В дополнение к блокировкам таблиц и строк, разделяемые / монопольные блокировки на уровне страниц используются для управления доступом для чтения / записи к страницам таблицы в общем пуле буферов. Эти блокировки снимаются сразу после получения или обновления строки. Разработчикам приложений обычно не нужно беспокоиться о блокировках на уровне страниц, но они упомянуты здесь для полноты картины.

Использование явной блокировки может увеличить вероятность взаимоблокировок. , при этом две (или более) транзакции удерживают блокировки, которые требуются другой.Например, если транзакция 1 получает монопольную блокировку для таблицы A, а затем пытается получить монопольную блокировку для таблицы B, в то время как транзакция 2 уже имеет эксклюзивную блокировку таблицы B и теперь требует монопольной блокировки для таблицы A, то ни один из них не может продолжить . PostgreSQL автоматически обнаруживает ситуации взаимоблокировки и разрешает их, прерывая одну из задействованных транзакций, позволяя завершить выполнение других. (Трудно предсказать, какая именно транзакция будет прервана, и на нее не следует полагаться.)

Обратите внимание, что взаимоблокировки также могут возникать в результате блокировок на уровне строк (и, следовательно, они могут возникать, даже если явная блокировка не используется). Рассмотрим случай, когда две одновременные транзакции изменяют таблицу. Выполняется первая транзакция:

ОБНОВЛЕНИЕ счетов УСТАНОВИТЬ баланс = баланс + 100.00 ГДЕ acctnum = 11111;

Обеспечивает блокировку на уровне строки для строки с указанным номером учетной записи. Затем выполняется вторая транзакция:

ОБНОВЛЕНИЕ счетов УСТАНОВИТЬ баланс = баланс + 100.00 ГДЕ acctnum = 22222; ОБНОВЛЕНИЕ счетов УСТАНОВИТЬ баланс = баланс - 100.00 ГДЕ acctnum = 11111;

Первый оператор UPDATE успешно устанавливает блокировку на уровне строки для указанной строки, поэтому он успешно обновляет эту строку. Однако второй оператор UPDATE обнаруживает, что строка, которую он пытается обновить, уже заблокирована, поэтому он ожидает завершения транзакции, получившей блокировку. Транзакция 2 теперь ожидает завершения транзакции 1, прежде чем продолжить выполнение.Теперь выполняется первая транзакция:

ОБНОВЛЕНИЕ счетов УСТАНОВИТЬ баланс = баланс - 100.00 ГДЕ acctnum = 22222;

Первая транзакция пытается получить блокировку на уровне строки для указанной строки, но не может: транзакция два уже содержит такую блокировку. Таким образом, он ожидает завершения второй транзакции. Таким образом, первая транзакция блокируется в транзакции два, а транзакция два блокируется в транзакции один: состояние взаимоблокировки. PostgreSQL обнаружит эту ситуацию и прервет одну из транзакций.

Лучшая защита от взаимоблокировок, как правило, состоит в том, чтобы избегать их, будучи уверенными в том, что все приложения, использующие базу данных, устанавливают блокировки на нескольких объектах в согласованном порядке. В приведенном выше примере, если бы обе транзакции обновили строки в одном порядке, тупиковой ситуации бы не произошло. Также следует убедиться, что первая блокировка, полученная для объекта в транзакции, является наиболее строгим режимом, который потребуется для этого объекта. Если это невозможно проверить заранее, то взаимоблокировки можно обрабатывать на лету, повторяя транзакции, которые прерываются из-за взаимоблокировок.

Пока не обнаруживается тупиковая ситуация, транзакция, ищущая блокировку на уровне таблицы или на уровне строки, будет бесконечно ждать снятия конфликтующих блокировок. Это означает, что приложениям - плохая идея держать транзакции открытыми в течение длительного периода времени (например, ожидая ввода данных пользователем).

PostgreSQL предоставляет средства для создания блокировок, которые имеют значение, определяемое приложением. Они называются консультативными блокировками , потому что система не требует их использования - это зависит от приложения, чтобы использовать их правильно.Консультативные блокировки могут быть полезны для стратегий блокировки, которые не подходят для модели MVCC. Например, обычно рекомендательные блокировки используются для имитации стратегий пессимистических блокировок, типичных для так называемых систем управления данными «плоских файлов». Хотя флаг, хранящийся в таблице, может использоваться для той же цели, рекомендательные блокировки выполняются быстрее, предотвращают раздувание таблицы и автоматически очищаются сервером в конце сеанса.